La grande majorité des échanges utilisent désormais du chiffrement afin de garantir la confidentialité et l’intégrité des échanges : HTTPS, SMTPS, LDAPS et bien d’autres encore. Le chiffrement SSL (Secure Socket Layer), et sa version moderne le chiffrement TLS (Transport Layer Security) sont les plus communément rencontrés.

Bien que HTTPS soit facile à mettre en place, les configurations par défaut ou vieillissantes sont souvent vulnérables et ne permettent pas de garantir le meilleur niveau de sécurité pour l’utilisateur. Par ailleurs, une mauvaise configuration entraîne également une diminution des notes attribuées par les produits de cybersécurité sur lesquels peuvent se baser les assurances cyber.

Comment tester sa sécurité TLS/SSL ?

Afin de tester vous-même la sécurité du chiffrement HTTPS quelques solutions en ligne existent et permettent de facilement le mesurer :

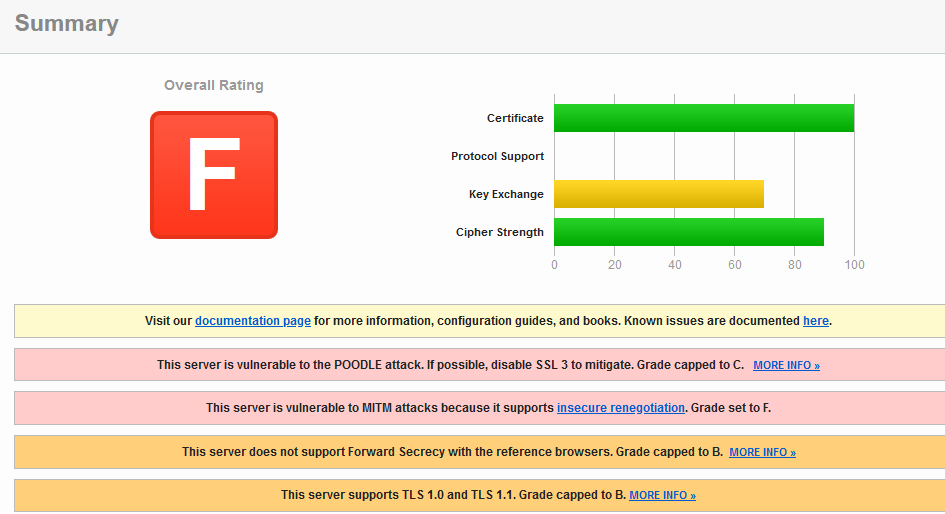

Une note vous est alors attribuée, accompagnée du détail des faiblesses.

Attention, par défaut les résultats sont rendus publics, pensez à cocher la case « Do not show the results on the boards » ou « Don’t include my site in the public results » respectivement.

Une alternative plus confidentielle est d’effectuer vous-même l’analyse en utilisant l’outil testssl (https://github.com/drwetter/testssl.sh).

Par exemple sur Kali Linux, tapez les commandes suivantes pour analyser votre site web :

sudo apt install testssl.sh

testssl https://votredomaine/

L’outil colorise en vert les résultats positifs et en orange/rouge les faiblesses de configuration.

Comprendre les résultats

Les vulnérabilités SSL/TLS les plus fréquentes sont :

- L’utilisation de protocoles obsolètes ou vulnérables (SSLv2, SSLv3, TLS 1, TLS 1.1)

- L’utilisation d’algorithmes faibles (RC4, chiffrement obsolète CBC sur AES, ARIA etc.)

- Vulnérabilités dans l’implémentation SSL/TLS (Heartbleed, Ticketbleed, TLSStorm par exemple)

Globalement, ces vulnérabilités peuvent permettre à un acteur malveillant en position Man-in-The-Middle de déchiffrer les communications si les conditions sont remplies, ou d’attaquer directement les serveurs web comme dans le cas de Heartbleed (CVE-2014-0160) ou Ticketbleed (CVE-2016-9244).

Comment améliorer sa sécurité SSL/TLS ?

Lorsque vous maîtrisez la configuration des serveurs web, la sécurisation du chiffrement TLS pourra être facilement réalisée en utilisant les paramètres recommandés par Mozilla sur le générateur en ligne suivant : https://ssl-config.mozilla.org/.

Pour l’utiliser il suffit de choisir votre type de serveur web ou reverse proxy (Apache, IIS, Nginx, Traefik, autres), ainsi que le niveau de durcissement TLS voulu. De ce dernier dépendra aussi le niveau de compatibilité avec les anciens navigateurs (vieux PC ou smartphones).

Il est généralement recommandé d’utiliser le paramètre « Intermediate » (intermédiaire) pour un compromis entre sécurité et rétrocompatibilité, ou « modern » (moderne) afin d’optimiser la sécurité et la note.

🛡️ DSecBypass vous accompagne sur la sécurisation de vos services TLS lors d’audits site web ou tests d’intrusions externes, avec des prestations de qualité et une expérience significative sur ce type de prestation. N’hésitez pas à nous contacter pour des informations complémentaires et/ou un devis personnalisé 📝.